1、工具利用

图 1 Mythic开源社区使用情况

图 2 Mythicn内部服务通信流程图

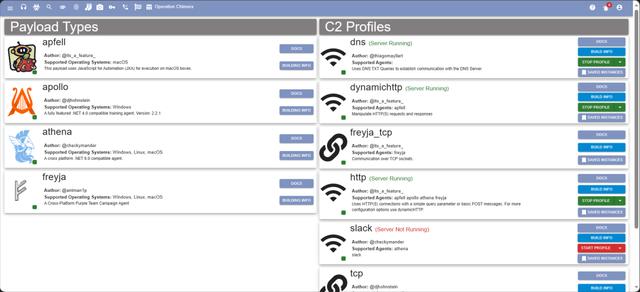

Web UI作为控制界面;

Payload Containers负责生成恶意信道payload;

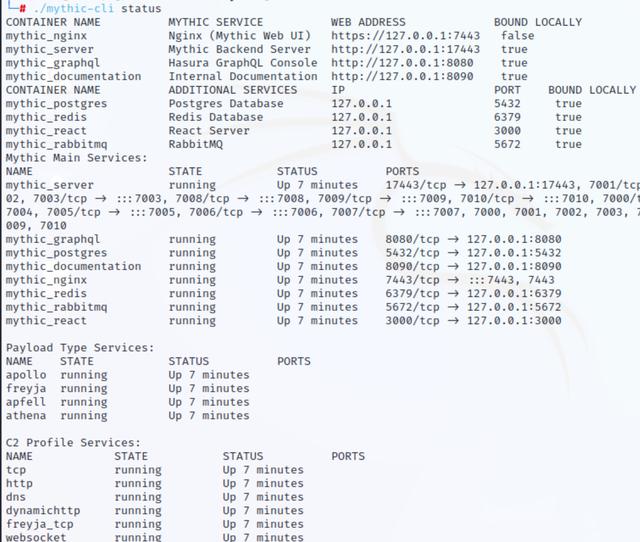

Mythic工具支持容器化部署,安装后工具的基本结构如下:

基本使用及部分指纹特征:

随机的登录密码记录在Mythic主目录的.env文件中,登录后页面如下:

该Web服务具备部分指纹特征可供在野服务的监控,如:

默认Web服务端口为7443, title默认为Mythic;

(2)启动C2 profiles对应的监听服务

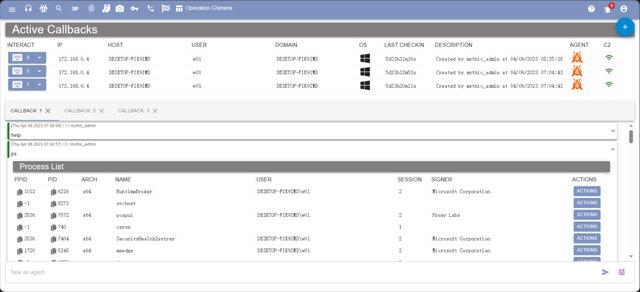

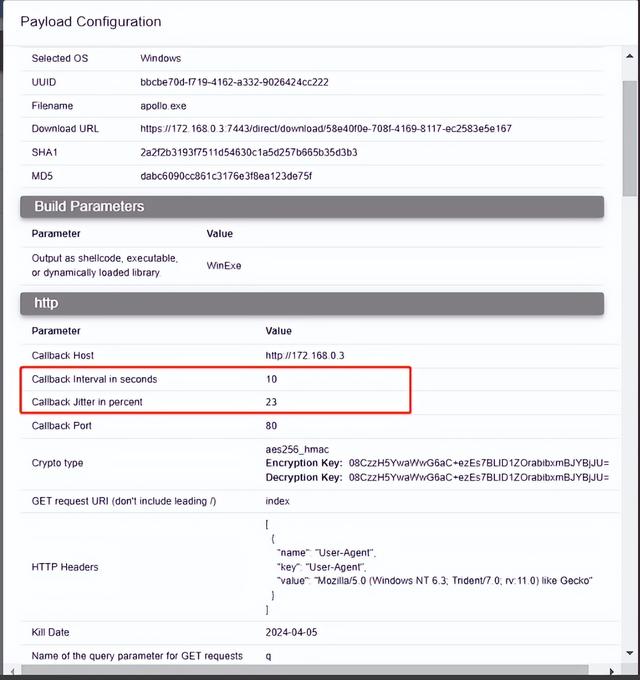

(3)创建恶意信道payload和进行通信

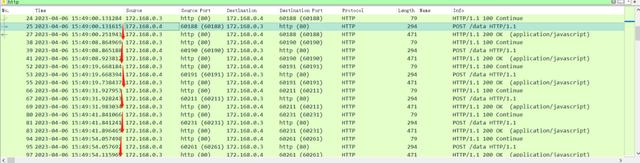

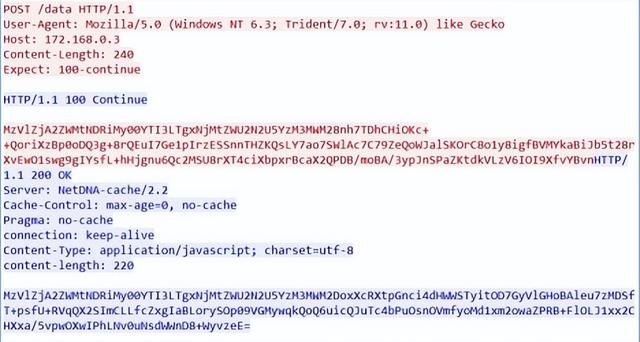

Mythic工具使用HTTP和HTTPS的通信信道进行通信时,传输的数据都是加密的。HTTP的默认C2配置下通信流量如下:

展开一条数据后基本内容如下:

其中,请求和应答的内容都是加密的,其加密过程如下: (2)使用base64编码。 (1)对HTTP请求体或响应体进行base64解码; 部分源码如下:

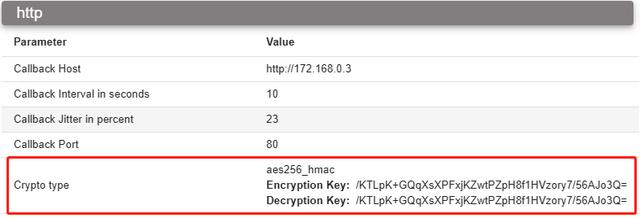

Payload加密密钥如下:

Mythic C2可配置回调时间间隔,也存在回调抖动,给检测带来一定困难,percent(10-10*percent~10+10*percent)

加密方式,心跳,Payload默认配置可作为Mythic恶意通信的研判依据。

图 12 TLS/SSL默认证书生成

图 13 HTTPS流量

4、工具加密流量的产品检测

图 14 Mythic HTTP C2加密通信的检测

图 15 Mythic HTTPS C2加密通信的检测

5、总结Mythic作为一款开源成熟的后渗透C2框架,具备完善的功能及使用文档,黑客也在不断寻求规避安全设备检测的C2工具作为CS的替代,检测Mythic的加密流量通信迫在眉睫。

|